Locky è una minaccia che crittografa i file (redendoli illeggibili) e richiede un riscatto alle sue vittime per riaverli. Fino ad ora ha attaccato 500.000 persone.

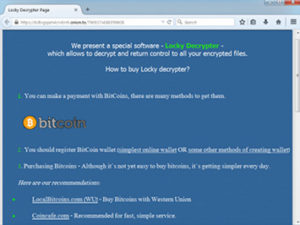

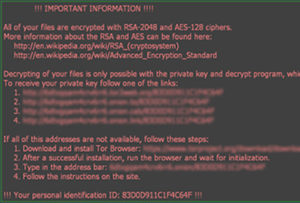

Se I tuoi file fossero stati bloccati da Locky Ransomware, lo sfondo del tuo desktop verrà sostituito con un messaggio nel quale ti verrà richiesto di pagare .5 BTC per ottenere il codice di cifratura. Il programma creerà inoltre un file di testo con lo stesso messaggio.

Fai attenzione poiché Locky malware cancellerà tutte le copie shadow di volume, rendendo così più complicato il ripristino dei file.

Se avessi un backup dei file criptati, hai anche la soluzione per questo problema. Potrai semplicemente ripristinarli dal backup. Se così non fosse, potresti aver, sfortunatamente, perso i file bloccati da Locky virus. Non esiste alcuna garanzia che, anche dopo aver effettuato il pagamento, il codice che otterrai funzionerà. Pagando, potresti semplicemente sprecare soldi e finanziare i criminali informatici.

Cosa viene richiesto da Locky.

Quando tutti i file sono crittografati, Locky chiede un pagamento per decodificarli. Spesso viene richiesto il pagamento in bitcoin di una somma compresa tra 0,5 e 1,0 BTC (1 bitcoin = $ 400/£ 280/€ 367).

Come si diffonde Locky.

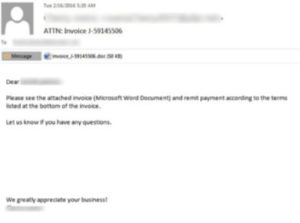

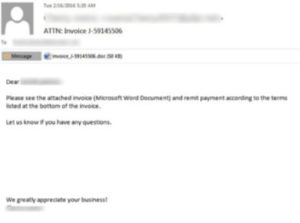

Gli hacker inviano un'email con un oggetto simile al seguente: "ATTN: Fattura J-98223146". All'email è allegato un documento Word. In che modo gli hacker vengono in possesso di un indirizzo email? Procurandoselo mediante la violazione di dati di terze parti (ad esempio, se ci si è registrati a un servizio e il server dell'azienda è stato violato) o acquistandolo (la stessa azienda ha venduto l'indirizzo email fornito).

Come viene installato Locky.

Come viene installato Locky.

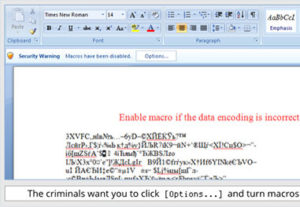

L'ignaro utente apre il documento, che sembra... incomprensibile. Il documento raccomanda di abilitare le macro "se la codifica dei dati non è corretta". Tutto ciò è ovviamente pianificato. Che aspetto ha Locky.

Che aspetto ha Locky.

L'abilitazione delle macro consente a Locky di essere scaricato segretamente sui computer. Il ransomware quindi procede a crittografare tutti i file che trova (immagini, video, file di Office, ecc.). Codifica perfino i dati presenti sulle eventuali unità rimovibili collegate in quel momento...

Come rimuovere Locky virus utilizzando il Ripristino di Sistema?

Leggi anche: Come rimuovere Somoto Toolbar con Malwarebytes Anti-Malware.

1. Riavvia il tuo computer in Modalità Provvisoria con Prompt di Comandi.

Per Windows 7 / Vista/ XP

● Start → Spegni → Riavvia → OK.

● Premi ripetutamente F8 finché non apparirà una finestra contenente le opzioni avanzate di avvio.

● Scegli la Modalità Provvisoria con Prompt di Comandi.

Per Windows 8 / 10

● Premi Power nella schermata di login di Windows. Successivamente tieni premuto Shift e clicca su Riavvia.

● Scegli Troubleshoot → Opzione Avanzate → Impostazioni di avvio e clicca Riavvia.

● Non appena si caricherà, seleziona Abilita Modalità Provvisoria con Prompt di Comandi dalla lista delle impostazioni di avvio.

2. Ripristinare i file di sistema e le impostazioni.

● Una volta caricato il Prompt dei Comandi, inserisci cd restore e premi invio.

● Successivamente digita rstrui.exe e premi nuovamente invio.

● Clicca “Avanti” nelle finestre che appariranno.

● Seleziona uno dei punti di ripristino disponibili prima che Locky virus si sia infiltrato nel tuo sistema e clicca su “Avanti”.

● Per avviare il ripristino di sistema clicca su "Si"

3. Rimozione complete di Locky virus.

Dopo aver ripristinato il tuo sistema, ti consigliamo di scansionare il tuo computer con un anti-malware, come Reimage, Spyhunter per rimuovere tutti i file malevoli collegati a Locky virus.

4. Ripristino dei file corrotti da Locky virus utilizzando le Copie Shadow.

Se non utilizzassi le opzioni di ripristino di sistema nel tuo sistema operativo, esiste anche la possibilità di utilizzare gli snapshot delle copie shadow. Queste ultime salvano copie dei tuoi file nel momento in cui lo snapshot viene creato. Solitamente Locky virus cercherà di cancellare tutte le copie Shadow esistenti, per questo motivo questo metodo potrebbe non funzionare su tutti i computer. Tuttavia, provare non costa nulla.

Le Copie Shadow sono disponibili solo su Windows XP Service Pack 2, Windows Vista, Windows 7, e Windows 8.

Esistono due modi per recuperare i tuoi file attraverso le copie Shadow. Potrai farlo sia tramite le versioni precedenti di Windows sia tramite Shadow Explorer.

a) Versioni precedenti di Windows.

Clicca con il destro sul file criptato e seleziona Proprietà>Versioni precedenti. Adesso sarai in grado di vedere tutte le copie esistenti di quel particolare file e il momento in cui sono state salvate come Copie Shadow. Scegli la versione del file che vuoi recuperare e clicca su Copia, nel caso in cui volessi salvarlo in una directory di tua scelta. O Ripristina nel caso in cui volessi sostituirlo con quello esistente, ovvero il file criptato. Se volessi vedere prima il suo contenuto, clicca su Apri.

b) Shadow Explorer.

E’ un programma che può essere trovato online gratuitamente. Potrai scaricare sia la versione completa sia quella portatile di Shadow Explorer. Apri il programma. Nell’angolo superiore sinistro seleziona il drive in cui hai salvato il file che vuoi ripristinare. Adesso vedrai tutte le cartelle presenti il quel drive. Per selezionare un’intera cartella, clicca con il destro e seleziona “Esporta”. Successivamente scegli dove vuoi che venga salvata.

Nota: In molti casi è impossibile ripristinare i file corrotti dai moderni ransomware. Per questo motivo ti consiglio di utilizzare per precauzione un buon software per il backup su cloud. Ti consiglio di dare un’occhiata a Carbonite, BackBlaze, CrashPlan o Mozy Home.

Nota: Esiste un clone di Locky Virus che utilizza uno schema di cifratura molto più semplice i file possono essere recuperati con Emsisoft’s AutoLocky Decryptor. Puoi comunque sia provare a recuperare i tuoi file criptati dall’estensione .locky nel caso in cui gli altri metodi di recupero falliscano.

Se ti è piaciuto l'articolo , iscriviti al feed cliccando sull'immagine sottostante per tenerti sempre aggiornato sui nuovi contenuti del blog:

Leggi il contenuto originale su Software Free & Open Source

![[Guida] Eternal Terminal: connessioni SSH persistenti su GNU/Linux](https://www.feedlinux.com/wp-content/uploads/2021/01/eternal-terminal-install-300x139.png)