Viviamo in un mondo iperconnesso e salvare documenti importanti su computer, dispositivi mobili e cloud storage è diventata un'abitudine per chiunque; tuttavia l'immensa comodità offerta dalle moderne soluzioni informatiche ci induce spesso a trascurare quali potrebbero essere gli effetti collaterali del loro uso. Dal 2014 ad oggi abbiamo assistito alla crescita esponenziale dei casi di violazione degli account di numerosi servizi cloud e la relativa sottrazione di materiali che sarebbero dovuti restare a disposizione del solo legittimo titolare dell'account. I casi più eclatanti sono sicuramente quelli noti come "The Fappening", il furto di centinaia di foto intime di diverse attrici USA, e quello della giornalista italiana Diletta Leotta, anch'essa vittima del furto e della divulgazione di fotografie intime. Si tratta solo di un esempio perché l'elenco di casi sarebbe lunghissimo da riportare, però un elemento è comune a tutte le violazioni di account online: l'utente si fida troppo dei servizi di storage e dei propri dispositivi informatici.

Un tempo per conservare documenti segreti o comunque importanti per il proprio lavoro e la vita privata, si ricorreva all'uso della cassaforte: un malintenzionato avrebbe dapprima dovuto accedere al locale ove la cassaforte era collocata e poi avrebbe dovuto indovinare la combinazione per poterla aprire o, comunque, nel caso delle piccole casseforti a muro, avrebbe dovuto smurare e portar via la cassaforte per provare a scassinarla in un posto diverso. Paradossalmente, nell'era del documento informatico, è diventato "molto più facile" il furto di informazioni digitali: se salviamo documenti in uno smartphone, possiamo perdere il dispositivo oppure può esserci rubato oppure, ancora, può danneggiarsi e impedire il recupero dei documenti; se salviamo documenti sul computer, questo può essere rubato (tutto o solo gli hard disk) o qualcuno può effettuare accessi abusivi per consultare il contenuto e sottrarre o danneggiare i documenti; se conserviamo i documenti su cloud storage, un malintenzionato può accedere al nostro account e prelevare ciò che desidera (come nei casi esemplificati in precedenza). Alla fine del 2017, quindi, non esiste un posto realmente sicuro in cui conservare un documento informatico importante.

L'unica difesa veramente efficace è la crittografia e CZIP X è stato realizzato proprio per questi scopi. Quest'applicazione è stata concepita partendo da un'idea di fondo: impedire totalmente la sottrazione o la copia non autorizzata dei documenti non è possibile, dunque meglio far sì che un intruso si ritrovi davanti solo e semplicemente una serie di piccole casseforti digitali.

CZIP X nasce dall'esperienza maturata con ZipGenius e la espande: già in ZipGenius la tecnologia denominata "CZIP" consente la crittografia degli archivi ZIP ma la versione 2.3 di quella tecnologia è stata superata dalla realtà dei fatti e una revisione di quella tecnologia si è resa più che mai necessaria. Per offrire una protezione migliore ai documenti, abbiamo pensato di riscrivere la tecnologia CZIP da zero per eliminare caratteristiche che oggi appaiono obsolete ai fini della protezione dei dati e, contemporaneamente, per implementare tecniche crittografiche allo stato dell'arte.

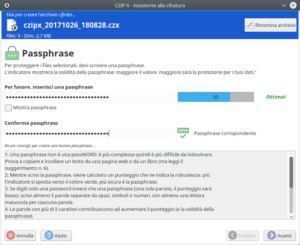

|

| Scelta dell'algoritmo di cifratura. |

Lo sviluppo di CZIP X è durato circa due anni perché l'obiettivo era costruire un'applicazione multipiattaforma e che osservasse le migliori prassi in campo crittografico. Principale fonte d'ispirazione sono stati gli articoli e i libri di Bruce Schneier, membro del board del progetto Tor e rinomato studioso di tecniche crittografiche, nonché egli stesso realizzatore di alcuni fra i più noti algoritmi crittografici (Blowfish e Twofish sono impiegati in CZIP X).

CZIP X permette di realizzare archivi cifrati: basta selezionare i files da crittografare, scegliere l'algoritmo di cifratura (fra Blowfish, Twofish e AES/Rijndael), inserire una passphrase e impostare altre opzioni per rendere l'archivio progressivamente più sicuro - la nostra tecnologia è definibile come metodo di "sicurezza a strati" poiché, man mano che si attivano le diverse opzioni offerte dall'applicazione, l'archivio acquisisce strati di sicurezza.

Sono quattro le caratteristiche fondamentali di CZIP X:

- l'uso di passphrase in luogo delle password: anche recentemente il NIST ha suggerito di sostituire alle password complicate (tipo WxK!#189-Qa1kLp@) l'uso di vere frasi, ossia parole (anche di senso compiuto) separate da spazi;

- l'uso dei QR-code: è possibile generare un QR-code da comunicare al destinatario di un archivio cifrato, senza la necessità di comunicargli anche la passphrase per decifrarlo - la passphrase è crittografata all'interno del QR-code;

- l'uso di marche temporali provenienti da time server NTP per il conferimento di data e ora certa di creazione;

- la possibilità di rendere l'archivio non condivisibile: l'archivio cifrato può essere creato in modo da essere indecifrabile in altri dispositivi o da altri utenti dello stesso dispositivo d'origine.

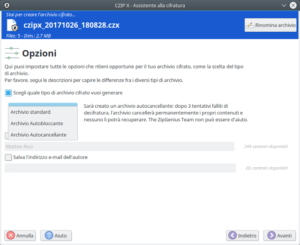

|

| Le opzioni per personalizzare l'archivio e renderlo autobloccante o autocancellante. |

Si aggiungano a queste anche la possibilità di creare archivi auto-bloccanti e auto-cancellanti: in sede di decifratura, dopo aver sbagliato per tre volte la passphrase, CZIP X, rispettivamente, blocca i contenuti dell'archivio (pur mantenendoli virtualmente recuperabili) oppure cancella in modo sicuro i dati cifrati e l'archivio diviene inutilizzabile.

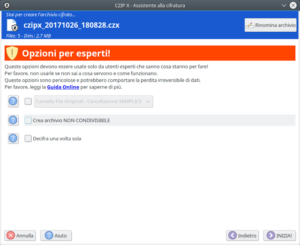

|

| La finestra delle opzioni per esperti. |

|

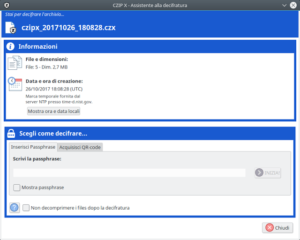

| Dopo la cifratura, è possibile generare un QR-code. |

|

| La finestra dell'assistente alla decifratura. |

CZIP X per Linux è assolutamente gratuito (donazioni sono ben accette, tuttavia) mentre le versioni per Windows 10/10 Mobile, macOS e Android saranno disponibili dai rispettivi app store a soli € 0,99 (con un periodo di prova gratuita).

CZIP X per Linux può essere scaricato dal sito http://www.czip.it

Leggi il contenuto originale su Marco's Box

![[Guida] Eternal Terminal: connessioni SSH persistenti su GNU/Linux](https://www.feedlinux.com/wp-content/uploads/2021/01/eternal-terminal-install-300x139.png)