In questo articolo vi ho parlato della nuova versione di OpenBSD. A pochi giorni di distanza, lo stesso team di sviluppo ha pubblicato le note di rilascio legate alla nuova versione di OpenSSH, e ha annunciato l’addio del supporto per l’algoritmo di crittografia SHA-1.

OpenSSH: a breve l’addio a SHA-1

OpenSSH è un diffusissimo strumento di connettività, che permette l’accesso a un server remoto, sfruttando il protocollo SSH. È stato realizzato con un’attenzione maniacale per la sicurezza. Crittografa tutto il traffico per eliminare intercettazioni, dirottamento della connessione e altri attacchi. Ed è proprio per motivi legati alla sicurezza che il team di sviluppo ha annunciato il futuro abbandono dell’algoritmo di hashing SHA-1. Facciamo un po’ di chiarezza.

SHA-1 è una funzione crittografica di hash, che serve a trasformare un dato input in una stringa binaria, di lunghezza finita, chiamata appunto hash o digest. Il codominio di questa funzione, quindi, è finito. Questo vuol dire che esiste la possibilità di avere, tra n infiniti input, almeno 2 valori generatori di uguale hash, non essendoci una corrispondenza biunivoca.

Gli obbiettivi che questo tipo di funzioni devono perseguire, sono tre:

- Pre-image resistance: noto un hash, trovare il messaggio che lo ha generato;

- Second pre-image resistance: noto un input, e calcolato l’hash, trovare un altro input, diverso dal primo, che possa generare lo stesso hash;

- Collision resistance: dati due input diversi, ottenere lo stesso hash.

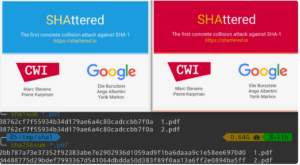

Un attacco a questo algoritmo di cifratura è stato portato a termine, con successo, già nel 2017. Nonostante ciò, l’elevato costo in termini di risorse necessarie per eseguirlo, ha consentito di rimandare il problema fino ad oggi. Il costo stimato, in termini monetari, è attualmente pari a 50.000 dollari americani. Una cifra irrisoria se si considerano le ben più ingenti somme investite nel settore degli armamenti in un qualsiasi stato moderno.

Nelle future release, quindi, OpenSSH avrà di default disabilitata la modalità ssh-rsa. Questa funzionalità, infatti, permette di accedere al server remoto tramite una coppia di chiavi, cifrate proprio tramite SHA-1, evitando così di dover manualmente inserire la password ad ogni accesso. Gli sviluppatori, tramite il changelog, avvisano anche i tecnici di correre al più presto ai ripari, sfruttando alternative più sicure quali rsa-sha2-256/512, ssh-ed25519 o ecdsa-sha2-nistp256/384/521. Per facilitare la migrazione, sempre in una futura release, verrà implementata anche la funzionalità UpdateHostKeys, per venire in soccorso ai sysadmin.

Sicuramente un’ottima notizia che, a mio avviso, arriva con molti anni di ritardo. So bene che parliamo ancora di cifre piuttosto elevate, ma che vedono esposto un paese come il nostro, dove le principali infrastrutture pubbliche sono gestite in maniera quasi preistorica. Cosa ne pensate a riguardo? Discutiamone nell’apposita sezione dei commenti qui sotto!

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

L'articolo OpenSSH giunge alla versione 8.3 e abbandonda SHA-1 sembra essere il primo su Linux Freedom.

Leggi il contenuto originale su Linux Freedom

![[Guida] Eternal Terminal: connessioni SSH persistenti su GNU/Linux](https://www.feedlinux.com/wp-content/uploads/2021/01/eternal-terminal-install-300x139.png)